バックドア攻撃は、サイバー攻撃の一種であり、攻撃者は隠された、または秘密の出入り口からコンピューターまたはネットワークにアクセスできます。このタイプの攻撃は、セキュリティ対策をバイパスしたり、機密データにアクセスしたりするためによく使用されます。バックドア攻撃は検出が難しく、被害者に深刻な結果をもたらす可能性があります。 バックドア攻撃にはさまざまな種類がありますが、最も一般的なものには次のものがあります。 • SQL インジェクション: このタイプの攻撃は、攻撃者が悪意のあるコードをデータベースに挿入して機密データにアクセスする場合に発生します。 • リモート アクセス トロイの木馬: このタイプのバックドア攻撃により、攻撃者は被害者のコンピュータへのリモート アクセスを取得できます。攻撃者がアクセスできるようになると、他の悪意のあるソフトウェアをインストールしたり、機密データを盗んだりできます。 • バッファ オーバーフロー : このタイプの攻撃は、攻撃者が処理能力を超えるデータをコンピュータに送信した場合に発生します。これにより、コンピューターがクラッシュしたり、攻撃者が機密データにアクセスできるようになる可能性があります。 バックドア攻撃は、被害者に深刻な結果をもたらす可能性があります。場合によっては、攻撃者が機密データにアクセスしたり、他の悪意のあるソフトウェアをインストールしたりできる可能性があります。また、攻撃によって被害者のコンピュータがクラッシュするだけの場合もあります。いずれにせよ、バックドア攻撃は検出が難しく、被害者に深刻な結果をもたらす可能性があります。

バックドアという名前は奇妙に思えるかもしれませんが、これがあなたのコンピュータにあると非常に危険です。 コンピューターシステム またはネットワーク。問題は、バックドアがどれほど危険であり、ネットワークへの影響がどのような結果をもたらすかです。

初心者を対象としたこの記事では、バックドアとは何か、ハッカーがバックドアを使用して世界中のコンピューター システムにアクセスする方法を見ていきます。

複数の列を持つExcelで円グラフを作成する方法

バックドアとは

したがって、バックドアは本質的に、ハッカーがコンピューターの通常の暗号化方法をバイパスする方法であり、これにより、ハッカーはログインして、パスワードやその他の機密情報などのデータを収集できます。バックドアは、いわゆる善意を目的としている場合があります。たとえば、システム管理者がアクセスを失い、バックドアによってのみアクセスが許可されるという状況が発生する可能性があります。

多くの場合、被害者は自分のコンピュータにバックドアがインストールされていることにさえ気づいていません。これは、自分のデータが部外者によって吸い上げられ、おそらくダーク Web で販売されていることを知らないため、問題です。このトピックについて詳しく説明しましょう。

- バックドアの歴史と例

- ハッカーがバックドアを使用する方法

- バックドアはコンピュータにどのように表示されますか?

- 開発者がバックドアをインストールした

- ハッカーによって作成されたバックドア

- 検出されたバックドア

- バックドアからコンピュータを保護する方法。

あなたは読むことができます ウイルス、トロイの木馬、ワーム、アドウェア、ルートキットの違い などはこちら。

1]バックドアの歴史と例

バックドアはかなり前から存在していましたが、主に作成者によってインストールされたバックドアでした。たとえば、NSA は 1993 年にコンピューターと電話の両方で使用する暗号化チップを開発しました。このチップで興味深いのは、組み込みのバックドアです。

理論的には、このチップは機密情報を安全に保ちながら、法執行機関が音声やデータの送信を傍受できるように設計されています。

バックドアのもう 1 つの例は、思いがけずソニーにつながります。ご存知のように、2005 年に日本の会社が何百万もの音楽 CD を世界中の顧客に出荷しましたが、これらの製品には大きな問題がありました。同社は、すべての CD にルートキットをインストールすることを決定しました。これは、CD がコンピュータに挿入されるたびに、ルートキットがオペレーティング システムにインストールされることを意味します。

これが完了すると、ルートキットはユーザーのリスニング習慣を追跡し、データをソニーのサーバーに送り返します。言うまでもなく、これは 2005 年の最大のスキャンダルの 1 つであり、今日に至るまでソニーの頭を悩ませています。

チタンビルドレビュー

読む : マルウェアの進化 - すべての始まり !

2] ハッカーがバックドアを使用する方法

デジタル バックドアは、物理的なバックドアとは異なるため、見つけるのは簡単ではありません。場合によっては、ハッカーがバックドアを使用してコンピューターやネットワークに損害を与えることがありますが、ほとんどの場合、これらはファイルのコピーやスパイに使用されます。

スパイは通常、機密情報を調べ、痕跡を残さずにそれを行うことができます。通常、このパスには何かが残るため、これはファイルをコピーするよりもはるかに優れたオプションです。ただし、正しく行えば情報をコピーしても痕跡は残りませんが、これを実行するのは難しいため、最も高度なハッカーだけがこのタスクを引き受けます。

破壊に関して言えば、ハッカーは秘密の任務を遂行するのではなく、システムにマルウェアを配信することにしました。これは最も簡単なオプションですが、システムが十分に保護されている場合は特に検出に時間がかからないため、速度が必要です。

読む : ランサムウェア攻撃、定義、例、保護、除去、よくある質問 .

3] バックドアはコンピュータ上でどのように表示されますか?

私たちの調査によると、バックドアがコンピューターに現れる主な方法は 3 つあります。それらは通常、開発者によって作成されるか、ハッカーによって作成されるか、発見されます。それらについて詳しく説明しましょう。

4] 開発者はバックドアをインストールしました

コンピュータの最も危険なバックドアの 1 つまたは コンピュータネットワーク 開発者によってインストールされます。場合によっては、アプリケーション開発者が、必要に応じていつでも使用できるバックドアを製品に仕込んでいます。

彼らは、法執行機関へのアクセスを許可したり、製品が競合他社によって販売されている場合に市民をスパイしたりしたい場合にこれを行います.

読む : コンピューターがウイルスに感染しているかどうかを知る方法 ?

5] ハッカーが作成したバックドア

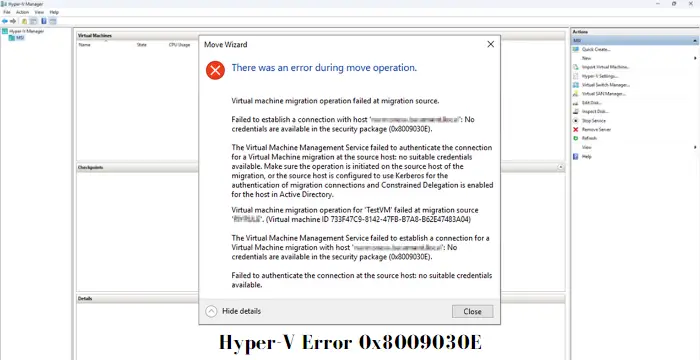

場合によっては、ハッカーがシステム内のバックドアを見つけられないことがあるため、最初からバックドアを作成することをお勧めします。これを行うには、ハッカーは自分のシステムから被害者のシステムへのトンネルを作成する必要があります。

手動でアクセスできない場合、ハッカーは被害者をだまして、遠隔地からコンピュータにアクセスできるようにする専用のツールをインストールさせる必要があります。そこから、ハッカーは重要なデータに簡単にアクセスし、比較的簡単にダウンロードできます。

6] ハッカーが発見したバックドア

一部の状況では、ハッカーが独自のバックドアを作成する必要はありません。これは、開発者の慣行が不十分なため、すべての参加者が知らないシステムにバックドアが存在する可能性があるためです。運が良ければ、ハッカーがこのバグに遭遇し、それを最大限に活用する可能性があります。

私たちが何年にもわたって収集してきたことによると、バックドアは他の何よりもリモート アクセス ソフトウェアに現れる傾向があります。これは、これらのツールが遠隔地からコンピューター システムにアクセスできるように設計されているためです。

7] バックドアからコンピュータを保護する方法

組み込みのバックドアは最初から特定するのが難しいため、コンピューターを保護することは容易ではありません。ただし、他のタイプのバックドアに関しては、制御下に置く方法があります。

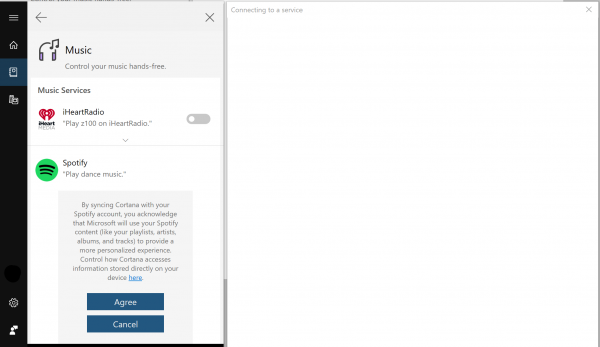

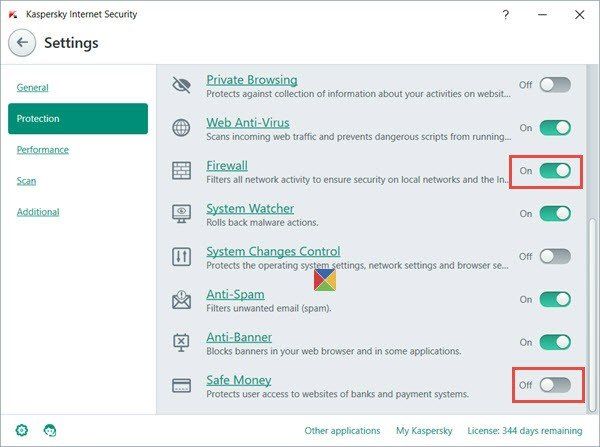

- コンピューターのネットワーク アクティビティを監視する A: Windows 10 コンピューターのネットワーク セキュリティを監視することは、潜在的なバックドアからシステムを保護するための最良の方法の 1 つだと考えています。 Windows ファイアウォールやその他のサードパーティ製ネットワーク監視ソフトウェアを活用してください。

- 90 日ごとにパスワードを変更する A: 多くの点で、パスワードはコンピュータ上のすべての機密情報へのゲートウェイです。脆弱なパスワードを使用している場合、すぐにバックドアが作成されます。数年前のように、パスワードが古すぎる場合も同じことが起こります。

- 無料アプリのダウンロードは慎重に A: Windows 10 を使用している場合、Microsoft Store はおそらくアプリをダウンロードするための最も安全な場所ですが、Microsoft Store にはユーザーが使用するソフトウェアのほとんどが含まれていません。この状況では、ユーザーはアプリケーションをオンラインでダウンロードし続ける必要があり、これが問題になる可能性があります。 Microsoft Defender またはお気に入りのウイルス対策ツールやマルウェア対策ツールを使用してインストールする前に、各プログラムをスキャンすることをお勧めします。

- 常にセキュリティ ソリューションを使用する A: Windows 10 を実行しているすべてのコンピューターには、セキュリティ ソフトウェアをインストールして実行する必要があります。既定では、Microsoft Defender はすべてのデバイスで実行される必要があるため、ユーザーはインストール直後に保護されます。ただし、ユーザーが使用できるオプションは多数あるため、ニーズに最も適したオプションを使用してください。

ランサムウェア 、 不正なソフトウェア 、 ルートキット 、 ボットネット 、 ネズミ 、 悪意のある広告 、 フィッシング 、 ドライブバイダウンロード攻撃 、 オンライン個人情報の盗難 、 誰もがここにいます。マルウェアに対抗するための包括的なアプローチが必要になったため、ファイアウォールやヒューリスティックなども武器の一部になりました。たくさんの 無料のウイルス対策ソフトウェア しかも無料 インターネット セキュリティ パッケージ 、有料オプションと同様に機能します。ここでもっと読むことができます - Windows 10 PC を保護するためのヒント。

PolarisOfficeレビューPC修復ツールをダウンロードして、Windowsエラーをすばやく見つけて自動的に修正します

私たちを見たことがありますか TWCビデオセンター ところで? Microsoft と Windows に関する多くの興味深く役立つビデオを提供しています。